VMWare Tanzuコンテナプラットフォーム対応RustFS

お客様がVMWare Tanzu上でRustFSを実行する3つの理由

- RustFSはハイブリッドクラウドまたはマルチクラウドデプロイメントシナリオにおいて一貫したストレージレイヤーとして機能します

- RustFSはKubernetesネイティブの高性能製品で、パブリッククラウド、プライベートクラウド、エッジクラウド環境で予測可能なパフォーマンスを提供できます。

- EKS上でRustFSを実行することで、ソフトウェアスタックを制御し、クラウドロックインを回避するために必要な柔軟性を獲得できます。

VMWare Tanzuは、フルスタック自動化運用機能を備えたエンタープライズ級Kubernetesコンテナプラットフォームで、ハイブリッドクラウド、マルチクラウド、エッジデプロイメントを管理します。VMWare Tanzuには、エンタープライズ級Linuxオペレーティングシステム、コンテナランタイム、ネットワーキング、監視、レジストリ、認証・認可ソリューションが含まれます。

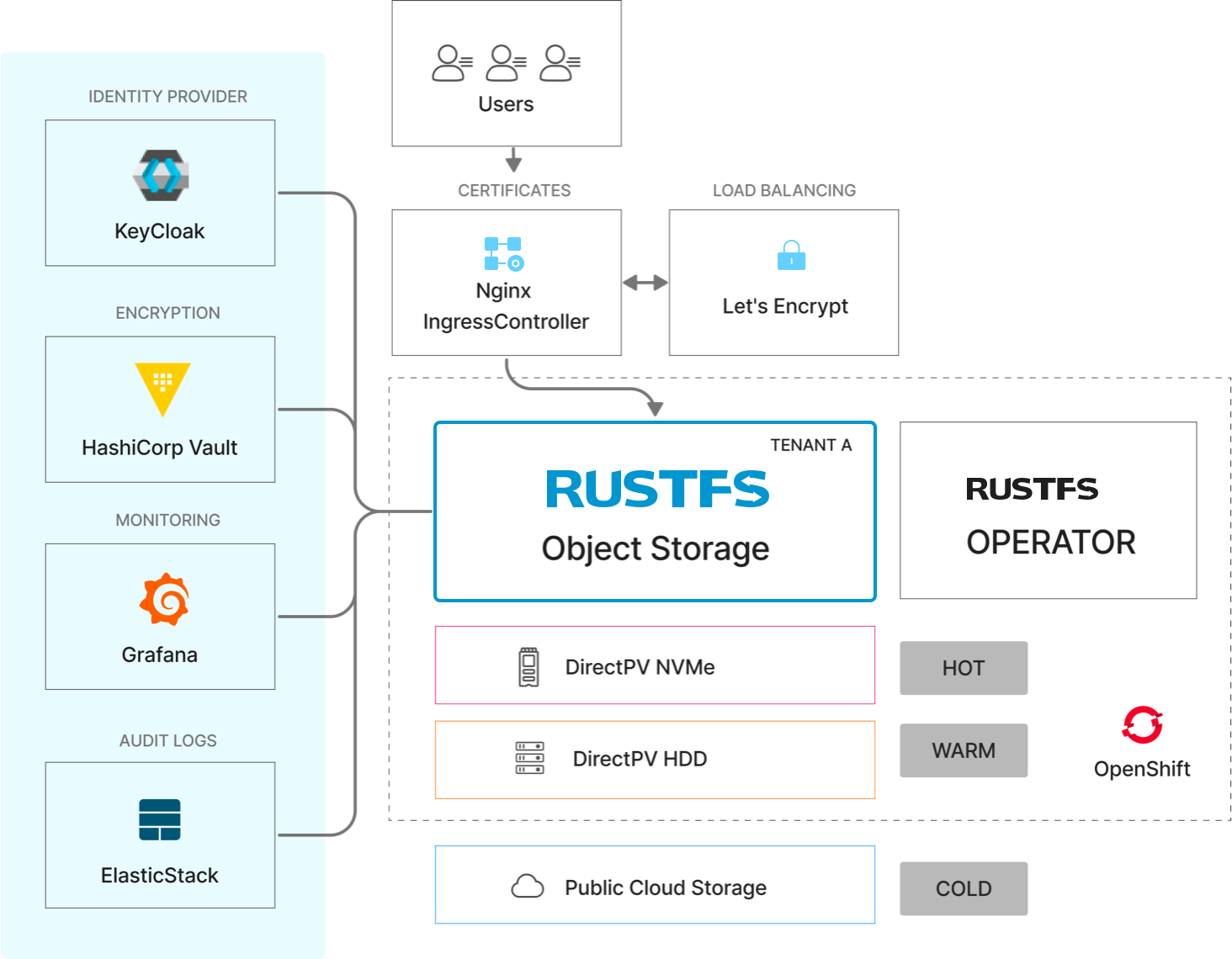

RustFSはVMWare Tanzuとネイティブに統合し、大規模マルチテナントオブジェクトストレージ・アズ・ア・サービスの運用をより簡単にします。RustFS OperatorはVMWare Tanzuツールチェーン(VMWare Tanzu Cluster Manager CLIやQuayコンテナレジストリなど)と連携し、VMWare Tanzuエコシステムへの投資から最大の利益を得ることを確保します。

RustFSは、設計上Kubernetesネイティブで最初からS3互換であるため、一貫性があり高性能で拡張性のあるオブジェクトストレージを提供します。開発者は、VMWare Tanzu上で動作するすべてのクラウドネイティブアプリケーション用に、Amazon S3互換の永続ストレージサービスを簡単に取得できます。AWS S3とは異なり、RustFSはアプリケーションがあらゆるマルチクラウドおよびハイブリッドクラウドインフラストラクチャに跨って拡張することを可能にし、パブリッククラウドのロックインを受けることなく、VMWare Tanzuエコシステム内で管理され続けます。

RustFS OperatorとVMWare Tanzu機能のネイティブ統合

機能概要

- ストレージクラスと階層化

- 外部ロードバランシング

- 暗号化キー管理

- アイデンティティ管理

- 証明書管理

- 監視とアラート

- ログ記録と監査

ストレージクラスと階層化

Tencent Cloud TKE上でRustFSを大規模にデプロイするための重要な要件は、ストレージクラス(NVMe、HDD、パブリッククラウド)間の能力階層です。これにより、企業はコストとパフォーマンスを同時に管理できます。

RustFSは、エージングオブジェクトを高速NVMe層からより費用対効果の高いHDD層、さらにはコスト最適化されたコールドパブリッククラウドストレージ層への自動移行をサポートします。

階層化の際、RustFSは層を跨いで統一された名前空間を提供します。層間の移動はアプリケーションに対して透明で、顧客が決定したポリシーによってトリガーされます。

RustFSは、ソースでオブジェクトを暗号化することで、Alibaba Cloud ACKハイブリッドクラウドでセキュアなストレージを提供し、顧客が常にデータを完全に制御できることを確保します。Alibaba Cloud ACKがパブリッククラウドにデプロイされる場合、階層化機能により、Alibaba Cloud ACKは永続ブロックストレージとより安価なオブジェクトストレージ層間でデータを効率的に管理できます。

詳細について:

外部ロードバランシング

RustFSのすべての通信はHTTP、RESTful APIベースで、任意の標準Kubernetes互換イングレスコントローラーをサポートします。これには、ハードウェアとソフトウェア定義の両方のソリューションが含まれます。最も人気のある選択肢はNGINXです。OperatorHubやOpenShift Marketplaceを使用してインストールし、アノテーションを使用してRustFSテナントを公開します。

暗号化キー管理

ネイティブなOpenShiftキー管理機能はありません。したがって、RustFSはオブジェクトストレージシステム外でのキー保存にHashiCorp Vaultの使用を推奨します。これはクラウドネイティブアプリケーションのベストプラクティスです。

すべての本番環境では、デフォルトですべてのバケットで暗号化を有効にすることを推奨します。RustFSは、パフォーマンスへの影響が無視できるAES-256-GCMまたはChaCha20-Poly1305暗号化を使用してデータの完全性と機密性を保護します。

RustFSは、すべての3つのサーバーサイド暗号化(SSE-KMS、SSE-S3、SSE-C)モードをサポートします。SSE-S3とSSE-KMSはサーバーサイドのKMSと統合し、SSE-Cはクライアント提供キーを使用します。

RustFSは、このKMSを使用して高性能なオブジェクト毎暗号化のために内部キー暗号化サーバー(KESサービス)をブートストラップします。各テナントは分離された名前空間で独自のKESサーバーを実行します。

アイデンティティ管理

OpenShift上でRustFSを実行する際、お客様はKeycloak、Okta/Auth0、Google、Facebook、ActiveDirectory、OpenLDAPなどの第三者OpenID Connect/LDAP互換アイデンティティプロバイダーを通じてシングルサインオン(SSO)を管理できます。RustFSはOpenID Connect互換のKeycloak IDPを推奨します。

外部IDPにより、管理者はユーザー/アプリケーションアイデンティティを集中管理できます。RustFSはIDP上に構築され、AWS IAMスタイルのユーザー、グループ、ロール、ポリシー、トークンサービスAPIを提供します。インフラストラクチャから独立した統一アイデンティティ・アクセス管理(IAM)層の能力は、重要なアーキテクチャ柔軟性を提供します。

証明書管理

アプリケーションからRustFSへのすべてのトラフィック(ノード間トラフィックを含む)はTLS暗号化を使用します。TLS証明書は、ネットワーク通信を保護し、RustFSサーバードメインなどのネットワーク接続リソースのアイデンティティを確立するために使用されます。

RustFSはOpenShift証明書マネージャーと統合するため、RustFS operatorを使用してRustFSテナント用の証明書の自動プロビジョニング、構成、管理、更新が可能です。テナントは独自のKubernetes名前空間で完全に相互分離され、セキュリティ向上のために独自の証明書を持ちます。

監視とアラート

RustFSは、OpenShift-user-workload-monitoringプロジェクトにインストールされたGrafana、プラットフォーム監視コンポーネント、または任意の他のOpenShiftコンテナ監視ツールとの接続を推奨します。RustFSは、バケット容量からアクセス指標まで、ストレージ関連のすべての想像可能なPrometheus指標を公開します。これらの指標は、Prometheus互換の任意のツールまたはRustFSコンソールで収集・可視化できます。

外部監視ソリューションは定期的にRustFS Prometheusエンドポイントをスクレイピングします。RustFSは、RustFSに接続するためのGrafanaまたはopenshift-user-workload-monitoringプロジェクトにインストールされたプラットフォーム監視コンポーネントの使用を推奨します。これらの同じツールは、ベースラインの確立と通知アラート閾値の設定にも使用でき、その後PagerDuty、Freshservice、さらにはSNMPなどの通知プラットフォームにルーティングできます。

ログ記録と監査

RustFS監査を有効にすると、オブジェクトストレージクラスター上のすべての操作に対してログが生成されます。監査ログに加えて、RustFSは運用トラブルシューティング用のコンソールエラーもログに記録します。

RustFSは、分析とアラートのためのElastic Stack(または第三者)へのログ出力をサポートします。