Tencent Cloud TKE Kubernetes Service向けRustFS

お客様がTencent CloudでRustFSを実行する3つの理由

- RustFSは、ハイブリッドクラウドまたはマルチクラウドデプロイメントシナリオで一貫したストレージレイヤーとして機能します

- RustFSは、パブリッククラウド、プライベートクラウド、エッジクラウド環境で予測可能なパフォーマンスを提供できるKubernetesネイティブ高性能製品です。

- TKEでRustFSを実行することで、ソフトウェアスタックを制御し、クラウドロックインを回避するために必要な柔軟性を得ることができます。

Tencent Cloud TKEは、独自のKubernetes制御プレーンやノードをインストール、運用、維持する必要なく、AWSでKubernetesを実行するために使用できるマネージドサービスです。

RustFSは、すべての主要なKubernetesプラットフォーム(Alibaba Cloud ACK、Tanzu、Azure、GCP、Tencent Cloud TKE)で移植可能な高性能オブジェクトストレージシステムを提供します。Alibaba Cloudでは、RustFSはTencent Cloud TKEサービスとネイティブに統合し、大規模マルチテナントオブジェクトストレージをサービスとして運用することをより簡単にします。RustFSは、AWS S3 Storage-as-a-Serviceの完全な代替品です。

AWS S3とは異なり、RustFSは高価なソフトウェア書き換えや専有統合なしに、アプリケーションがマルチクラウドおよびハイブリッドクラウドインフラストラクチャ全体でスケールできるようにします。RustFSはコンテナ化されKubernetesネイティブであるため、大規模ストレージインフラストラクチャの運用に関する専門知識なしにこれらのプラットフォームで展開できます。

RustFS OperatorはTencent Cloud TKE機能とネイティブに統合します

機能概要

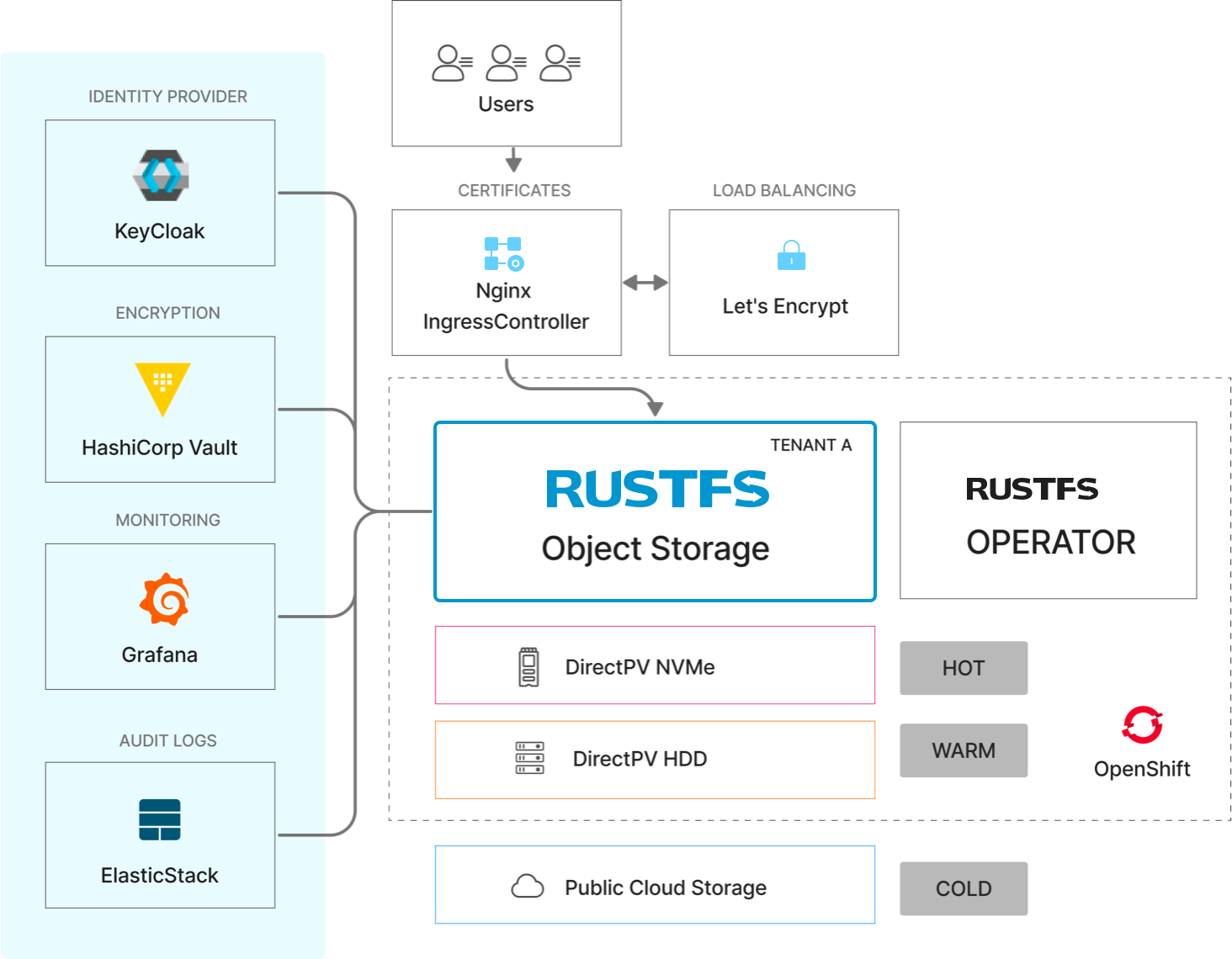

- ストレージクラスと階層化

- 外部ロードバランシング

- 暗号化キー管理

- アイデンティティ管理

- 証明書管理

- 監視とアラート

- ログ記録と監査

ストレージクラスと階層化

Tencent Cloud TKEでRustFSを大規模展開する際の主要要件は、ストレージクラス(NVMe、HDD、パブリッククラウド)間での階層化能力です。これにより、企業はコストとパフォーマンスの両方を管理できます。

RustFSは、古くなったオブジェクトが高速NVMe層から、よりコスト効果的なHDD層、さらにはコスト最適化されたコールドパブリッククラウドストレージ層への自動遷移をサポートします。

階層化時、RustFSは階層全体で統一されたネームスペースを提供します。階層間の移動はアプリケーションに透明で、顧客が決定するポリシーによってトリガーされます。

RustFSは、ソースでオブジェクトを暗号化することで、Alibaba Cloud ACKハイブリッドクラウドでセキュアなストレージを提供し、顧客が常にデータを完全にコントロールできるようにします。Alibaba Cloud ACKがパブリッククラウドに展開される場合、階層化機能はACKが永続ブロックストレージとより安価なオブジェクトストレージ層にわたってデータを効果的に管理するのに役立ちます。

詳細を見る:

外部ロードバランシング

RustFSのすべての通信はHTTP、RESTful APIに基づいており、すべての標準Kubernetes互換イングレスコントローラーをサポートします。これには、ハードウェアおよびソフトウェア定義ソリューションが含まれます。最も人気のある選択肢はNGINXです。OperatorHubまたはOpenShift Marketplaceを使用してインストールし、アノテーションを使用してRustFSテナントを公開します。

暗号化キー管理

ネイティブなOpenShiftキー管理機能はありません。そのため、RustFSは、オブジェクトストレージシステム外でキーを保存するためにHashiCorp Vaultの使用を推奨しています。これは、クラウドネイティブアプリケーションのベストプラクティスです。

すべての本番環境では、デフォルトですべてのバケットで暗号化を有効にすることをお勧めします。RustFSは、パフォーマンスに無視できる影響でデータの整合性と機密性を保護するために、AES-256-GCMまたはChaCha20-Poly1305暗号化を使用します。

RustFSは、3つのサーバー側暗号化(SSE-KMS、SSE-S3、およびSSE-C)モードすべてをサポートします。SSE-S3とSSE-KMSはサーバー側でKMSと統合し、SSE-Cはクライアント提供キーを使用します。

RustFSは、このKMSを使用して高性能なオブジェクト毎暗号化のための内部キー暗号化サーバー(KESサービス)をブートストラップします。各テナントは分離されたネームスペースで独自のKESサーバーを実行します。

アイデンティティ管理

OpenShiftでRustFSを実行する場合、お客様はKeycloak、Okta/Auth0、Google、Facebook、ActiveDirectory、OpenLDAPなどのサードパーティOpenID Connect/LDAP互換アイデンティティプロバイダーを介してシングルサインオン(SSO)を管理できます。RustFSは、OpenID Connect互換のKeycloak IDPを推奨しています。

外部IDPにより、管理者はユーザー/アプリケーションアイデンティティを一元管理できます。RustFSはIDP上に構築され、AWS IAMスタイルのユーザー、グループ、ロール、ポリシー、トークンサービスAPIを提供します。インフラストラクチャに依存しない統一されたIdentity and Access Management(IAM)層の能力は、重要なアーキテクチャの柔軟性を提供します。

証明書管理

アプリケーションからRustFSへのすべてのトラフィック(ノード間トラフィックを含む)は、TLSを使用して暗号化されます。TLS証明書は、ネットワーク通信を保護し、RustFSサーバードメインなどのネットワーク接続リソースのアイデンティティを確立するために使用されます。

RustFSはOpenShift Certificate Managerと統合されているため、RustFS operatorを使用してRustFSテナント用の証明書を自動的にプロビジョニング、構成、管理、更新できます。テナントは、セキュリティを向上させるために独自のKubernetesネームスペースで完全に相互に分離され、独自の証明書を持ちます。

監視とアラート

RustFSは、Grafana、openshift-user-workload-monitoringプロジェクトにインストールされたプラットフォーム監視コンポーネント、または他のOpenShiftコンテナ監視ツールを使用してRustFSに接続することを推奨しています。RustFSは、バケット容量からアクセスメトリクスまで、想像できるすべてのストレージ関連のPrometheusメトリクスを公開します。これらのメトリクスは、Prometheus互換ツールまたはRustFSコンソールで収集および可視化できます。

外部監視ソリューションは、定期的にRustFS Prometheusエンドポイントをスクレイピングします。RustFSは、GrafanaまたはOpenshift-user-workload-monitoringプロジェクトにインストールされたプラットフォーム監視コンポーネントを使用してRustFSに接続することを推奨しています。これらの同じツールを使用して、ベースラインを確立し、通知アラート閾値を設定し、PagerDuty、Freshservice、さらにはSNMPなどの通知プラットフォームにルーティングできます。

ログ記録と監査

RustFS監査を有効にすると、オブジェクトストレージクラスターでのすべての操作のログが生成されます。監査ログに加えて、RustFSは運用トラブルシューティングのためにコンソールエラーもログに記録します。

RustFSは、分析とアラートのためにElastic Stack(またはサードパーティ)へのログ出力をサポートしています。